Для безпечного користування бездротовими мережами, паролі - це тільки половина успіху. Вибір належного рівня шифрування не менш важливий, і від правильного вибору залежить, чи буде ваша бездротова локальна мережа будинком із соломи або надійною фортецею. По мірі розвитку бездротових мереж розвивалися і протоколи їх захисту. У цій статті ми зробимо огляд стандартів безпеки WLAN і розповімо про відмінності між WEP, WPA, WPA2 і WPA3.

Що таке безпека бездротових мереж?

Безпека бездротових мереж - це набір методів та інструментів, які використовуються для захисту інфраструктури WLAN і трафіку, що проходить через неї. У широкому сенсі слова, безпека бездротових мереж визначає, які кінцеві точки дозволені і заборонені в мережі Wi-Fi за допомогою політик доступу до мережі та безпеки. Технологія забезпечує дотримання цих правил і захищає мережу від усіх, хто намагається її порушити.

Складність - це нова норма для бездротових мереж. ІТ-фахівці стикаються з багатьма факторами, включно з архітектурою бездротових локальних мереж із хмарним управлінням, IoT-пристроями без інтерфейсів відображення і кінцевими користувачами, яких дратують нові заходи безпеки, що потенційно заважають їхнім інтернет-з'єднанням.

До всього цього додається нескінченний розвиток дедалі витонченіших атак, зокрема й тих, що намагаються використовувати вразливості в корпоративних бездротових мережах.

Як працює бездротова безпека?

Безпека дротових мереж захищає трафік, що проходить між пристроями, такими як комутатори, маршрутизатори і все, що використовує кабель Ethernet. На відміну від цього, безпека бездротових мереж насамперед захищає трафік, який передається повітрям між бездротовими пристроями. До них належать бездротові точки доступу (AP), що взаємодіють із пристроєм-контролером (або, в комірчастій мережі, один з одним), а також зв'язок між AP і кінцевими пристроями, підключеними до мережі Wi-Fi.

Шифрування - один із найважливіших інструментів, що використовуються для створення безпечної мережі, зокрема - і, можливо, особливо - у бездротовій локальній мережі. Воно працює завдяки використанню формул, відомих як алгоритми, для шифрування повідомлень під час їхньої передачі між бездротовими пристроями. Навіть якщо їх перехопити, ці повідомлення будуть незрозумілі неавторизованим користувачам без ключа дешифрування.

З плином часу стандарти бездротового шифрування розвивалися у відповідь на мінливі вимоги до мереж, проблеми безпеки, що виникали, і виявлення вразливостей у попередніх протоколах шифрування.

Як незахищені мережі створюють ризики?

Як незамкнена будівля є відкритим запрошенням для грабіжників, так і незахищена мережа наражається на високий ризик злому з боку внутрішніх або зовнішніх загроз, які прагнуть вкрасти дані, підслухати або вчинити інші зловмисні дії. У деяких відношеннях ставки в бездротовій мережі ще вищі, оскільки будь-яка людина в радіусі дії може перехопити радіохвилі, що передають трафік Wi-Fi, - прямого доступу до обладнання не потрібно.

Щоб проілюструвати цю загрозу, уявіть, що ви перебуваєте в переповненому ресторані і чуєте, як інший відвідувач ресторану розмовляє по гучному зв'язку зі своїм банком. Вони голосно діляться всіма видами конфіденційної інформації - номерами кредитних карток, номерами соціального страхування, іменами, датами народження тощо - у межах чутності всіх інших відвідувачів ресторану. Будь-яка людина може скористатися цією інформацією і здійснити будь-який вид шахрайства і крадіжки особистих даних. По суті, саме такий вигляд має незахищена або навіть недостатньо захищена бездротова мережа для потенційних зловмисників.

Крім ризику підглядання і витоку даних, суб'єкти загроз можуть використовувати незахищені бездротові мережі як точку вразливості для отримання доступу до ширшої корпоративної мережі. Шифрування не завжди вирішує цю проблему, але цілком розумно очікувати, що зловмисники, побачивши WLAN із застарілими протоколами шифрування, почнуть шукати інші слабкі місця в бездротовій мережі.

Типи протоколів безпеки бездротових мереж

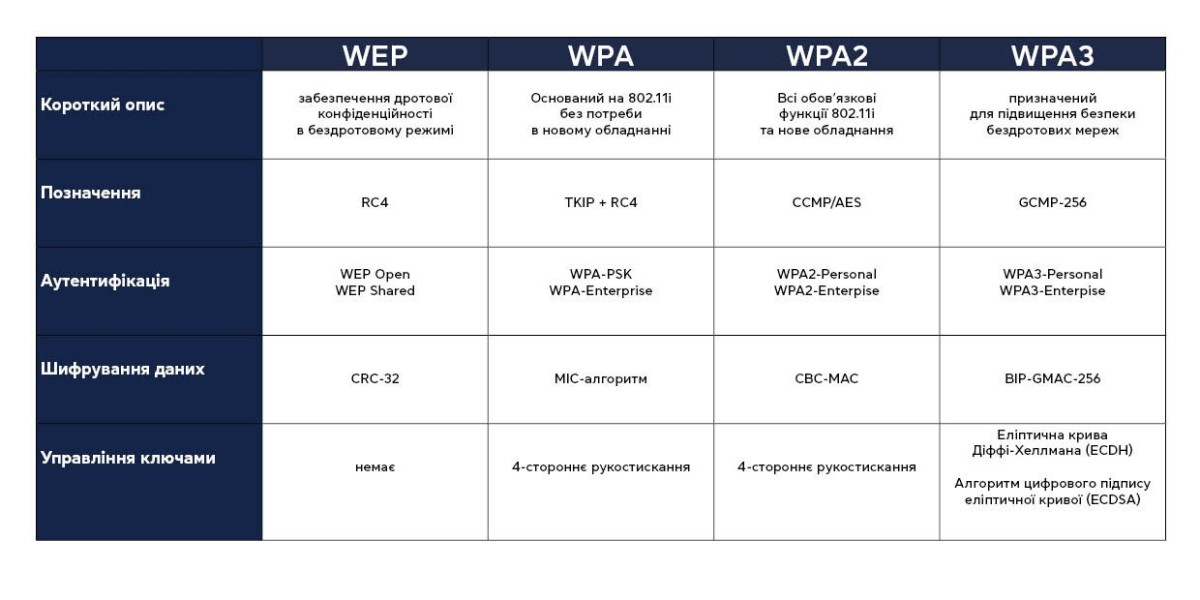

Більшість бездротових точок доступу постачаються з можливістю ввімкнення одного з чотирьох стандартів бездротового шифрування:

- Wired Equivalent Privacy (WEP)

- Wi-Fi Protected Access (WPA)

- WPA2

- WPA3

WEP, WPA, WPA2 і WPA3: що краще?

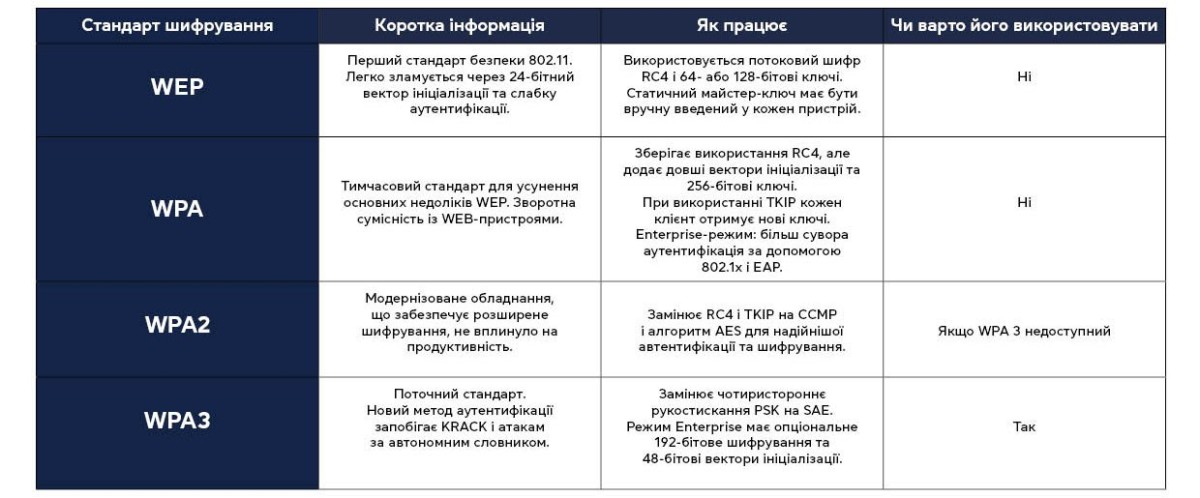

Обираючи між протоколами безпеки бездротових мереж WEP, WPA, WPA2 і WPA3, експерти сходяться на думці, що WPA3 найкраще підходить для безпеки Wi-Fi. Як найсучасніший протокол бездротового шифрування, WPA3 є найбільш безпечним вибором. Однак деякі бездротові точки доступу не підтримують WPA3. У цьому випадку наступним найкращим варіантом буде WPA2, який сьогодні широко поширений у корпоративному просторі.

Наразі ніхто не повинен використовувати оригінальний протокол безпеки бездротових мереж WEP або навіть його найближчого наступника WPA, оскільки обидва застаріли і роблять бездротові мережі вкрай вразливими для зовнішніх загроз.

Мережевим адміністраторам слід замінити будь-яку бездротову точку доступу або маршрутизатор, що підтримує WEP або WPA, на новіший пристрій, сумісний з WPA2 або WPA3.

Як працює WEP?

Wi-Fi Alliance розробив WEP - перший алгоритм шифрування для стандарту 802.11 - з однією головною метою: не дати змогу хакерам підглядати за бездротовими даними, які передаються між клієнтами і точками доступу. Однак з моменту свого створення наприкінці 1990-х років WEP не мав достатньої сили, необхідної для досягнення цієї мети.

WEP використовує потоковий шифр RC4 (Rivest Cipher 4) для аутентифікації та шифрування. Спочатку стандарт передбачав 40-бітний ключ шифрування з попереднім поділом. Пізніше, після зняття урядом США деяких федеральних обмежень, став доступний 104-бітний ключ.

Адміністратор повинен вручну вводити і оновлювати ключ, який об'єднується з 24-бітовим вектором ініціалізації (IV) для посилення шифрування. Невеликий розмір IV збільшує ймовірність повторного використання ключів користувачами, що, однак, полегшує їхній злам. Ця особливість, а також низка інших недоліків і вразливостей, включно з проблематичними механізмами аутентифікації, роблять WEP ризикованим вибором для забезпечення безпеки бездротових мереж.

Експерти з кібербезпеки виявили кілька серйозних недоліків WEP у 2001 році, що зрештою призвело до галузевих рекомендацій поступово відмовитися від використання WEP як у корпоративних, так і в споживчих пристроях. Після того як 2007 року слідчі простежили, що масштабна кібератака на магазин T.J.Maxx була пов'язана з уразливими місцями WEP, стандарт безпеки даних індустрії платіжних карток заборонив роздрібним торговцям та іншим організаціям, які обробляють дані кредитних карток, використовувати WEP.

Як працює WPA?

Численні недоліки WEP виявили гостру необхідність в альтернативі. Але навмисно повільні та ретельні процеси, необхідні для написання нової специфікації безпеки, суперечили терміновості ситуації. У відповідь на це Wi-Fi Alliance випустив WPA як тимчасовий стандарт 2003 року, тоді як IEEE працювала над створенням досконалішої, довгострокової заміни WEP.

WPA має окремі режими для корпоративних користувачів і для особистого використання. Корпоративний режим, WPA-Extensible Authentication Protocol (WPA-EAP), використовує більш сувору автентифікацію 802.1x і вимагає використання сервера автентифікації. Персональний режим, WPA-Pre-Shared Key (WPA-PSK), використовує попередньо розподілені ключі для спрощення впровадження та управління серед споживачів і невеликих офісів.

Хоча WPA також заснований на RC4, він вніс кілька удосконалень у шифрування - а саме, використання протоколу Temporal Key Integrity Protocol (TKIP). TKIP містить набір таких функцій для підвищення безпеки WLAN:

- використання 256-бітних ключів;

- змішування ключів у кожному пакеті, що дає змогу генерувати унікальний ключ для кожного пакета;

- автоматичне передавання оновлених ключів;

- перевірка цілісності повідомлення;

- збільшений розмір вектора ініціалізації (IV), що використовує 48 біт;

- механізми для зменшення повторного використання IV.

Wi-Fi Alliance розробив WPA з урахуванням зворотної сумісності з WEP, щоб сприяти швидкому і легкому впровадженню. Фахівці з мережевої безпеки могли підтримувати новий стандарт на багатьох пристроях з WEP за допомогою простого оновлення прошивки. Однак ця основа також означала, що безпека WPA була не настільки повною, як могла б бути.

Як працює WPA2?

Як наступник WPA, стандарт WPA2 був затверджений IEEE у 2004 році як 802.11i. Як і його попередник, WPA2 також пропонує корпоративний і персональний режими.

WPA2 замінює RC4 і TKIP двома надійнішими механізмами шифрування та аутентифікації:

- Advanced Encryption Standard (AES), механізм шифрування;

- Режим лічильника з протоколом аутентифікації коду шифрування (CCMP), механізм аутентифікації.

Також для забезпечення зворотної сумісності WPA2 підтримує TKIP як запасний варіант, якщо пристрій не може підтримувати CCMP.

Розроблений урядом США для захисту секретних даних, AES складається з трьох симетричних блокових шифрів. Кожен код шифрує і розшифровує дані блоками по 128 біт, використовуючи 128-, 192- і 256-бітові ключі. Хоча використання AES вимагає більшої обчислювальної потужності від точок доступу і клієнтів, постійне вдосконалення комп'ютерного та мережевого обладнання дало змогу зменшити проблеми з продуктивністю.

CCMP захищає конфіденційність даних, дозволяючи отримувати їх тільки авторизованим користувачам мережі. Для забезпечення цілісності повідомлень використовується код аутентифікації з ланцюжком блоків шифрів.

У WPA2 також реалізовано безперешкодний роумінг, що дає змогу клієнтам переходити від однієї точки доступу до іншої в одній і тій самій мережі Wi-Fi без повторної аутентифікації, використовуючи кешування парних майстер-ключів (PMK) або попередню аутентифікацію.

Уразливість KRACK розкриває недоліки WPA2

У 2017 році бельгійський дослідник безпеки Маті Ванхеф виявив серйозну ваду в безпеці WPA2, відому як уразливість атаки перевстановлення ключів (KRACK), яка використовує перевстановлення ключів бездротового шифрування. Хоча WPA2-Enterprise має надійнішу схему автентифікації завдяки використанню EAP - порівняно з WPA2-Personal, яка використовує загальні ключі - уразливість KRACK існує на етапі шифрування. У результаті вона зачіпає всі реалізації WPA2.

Нове підключення до мережі Wi-Fi починається з криптографічного чотиристороннього рукостискання між кінцевою точкою і точкою доступу, під час якого обидва пристрої за допомогою серії повідомлень туди й назад доводять, що знають заздалегідь встановлений код автентифікації - PMK у корпоративному режимі і PSK у персональному режимі - без явного його розкриття. Після аутентифікації на третьому етапі чотиристороннього рукостискання точка доступу передає клієнту ключ шифрування трафіку. Якщо кінцева точка не підтверджує отримання ключа, точка доступу припускає проблему з підключенням, повторно надсилаючи і перевстановлюючи його. Зловмисники, які повинні перебувати в межах фізичної досяжності клієнта і мережі, можуть запускати, перехоплювати, аналізувати, маніпулювати і відтворювати ці повторні передачі, поки не зможуть визначити ключ, зламати шифрування і отримати доступ до мережевих даних.

"Слабкі місця криються в самому стандарті Wi-Fi, а не в окремих продуктах або реалізаціях", - писав тоді Ванхеф. "Тому будь-яка коректна реалізація WPA2, найімовірніше, буде порушена".

Галузеві аналітики широко визнали KRACK серйозним недоліком у системі безпеки WPA2. Ця знахідка спонукала постачальників технологій швидко випустити виправлення для програмного забезпечення, щоб знизити ризик до появи наступного покоління бездротової безпеки. Однак багато експертів стверджують, що вразливість KRACK буде складно використовувати в реальних умовах.

"Ставте патчі, коли зможете, але не панікуйте", - написав у Твіттері дослідник кібербезпеки Мартін Гроотен (Martijn Grooten).

Метод чотиристороннього рукостискання також робить мережі WPA2 зі слабкими паролями вразливими до атак за словником в автономному режимі - на кшталт атаки методом перебору, що полягає в систематичному переборі сотень, тисяч або мільйонів заздалегідь складених можливих паролів далеко від цільової мережі. У цьому разі зловмисник може перехопити рукостискання WPA2, узяти цю інформацію з мережі та за допомогою комп'ютерної програми порівняти її зі списком імовірних кодів, щоб знайти той, який логічно узгоджується з наявними даними рукостискання. Атаки за словником мають набагато менше шансів на успіх у разі довгих паролів, що складаються з комбінацій великих і малих літер, цифр і спеціальних символів.

Як працює WPA3?

У 2018 році Wi-Fi Alliance почав сертифікацію WPA3, найновішого стандарту безпеки бездротових мереж, який експерти вважають найбезпечнішим. З липня 2020 року Wi-Fi Alliance вимагає, щоб усі пристрої, які бажають отримати сертифікацію Wi-Fi, підтримували WPA3.

Стандарт WPA3 передбачає використання захищених кадрів управління, які допомагають захиститися від підслуховування та підробки. Він також стандартизує 128-бітний криптографічний набір і забороняє застарілі протоколи безпеки. WPA3-Enterprise має опціональне 192-бітове шифрування і 48-бітове IV для посиленого захисту конфіденційних корпоративних, фінансових і урядових даних. WPA3-Personal використовує CCMP-128 і AES-128.

WPA3 усуває вразливість KRACK у WPA2 за допомогою безпечнішого криптографічного рукостискання, замінюючи чотиристороннє рукостискання PSK на одночасну автентифікацію рівних (SAE), версію рукостискання "бабка" від Internet Engineering Task Force, в якій ініціатором контакту може бути як клієнт, так і точка доступу. Кожен пристрій передає свої облікові дані для автентифікації у вигляді окремого одноразового повідомлення, а не у вигляді багаточастинної розмови "подай-принеси". Важливо зазначити, що SAE також унеможливлює повторне використання ключів шифрування, вимагаючи нового коду під час кожної взаємодії. Без відкритого спілкування між точкою доступу і клієнтом або повторного використання ключів шифрування зловмисники не зможуть так само легко підслухати або впровадитися в обмін.

SAE обмежує користувачів активними спробами автентифікації на місці - відзначаючи всіх, хто перевищив певну кількість вгадувань пароля. Ця можливість має зробити типову мережу Wi-Fi більш стійкою до автономних атак за словником. Вимагаючи вводити нову кодову фразу для кожного з'єднання, SAE також дає змогу реалізувати функцію під назвою forward secrecy, яка спрямована на те, щоб зловмисники, які зламали кодовий код, не змогли використати його для розшифровки даних, які вони раніше перехопили і зберегли.

Поряд із WPA3 Wi-Fi Alliance також представила новий протокол під назвою Wi-Fi Easy Connect, який спрощує процес під'єднання IoT-пристроїв, що не мають візуальних інтерфейсів налаштування, за допомогою такого механізму, як сканування QR-коду.

Нарешті, додаткова функція під назвою Wi-Fi Enhanced Open робить підключення до публічних мереж Wi-Fi безпечнішим, автоматично шифруючи інформацію між кожним клієнтом і точкою доступу за допомогою нового унікального ключа.

На практиці WPA3 є вразливим для загроз. Ванхоеф, експерт із безпеки, який виявив KRACK, і Еяль Ронен, дослідник із Тель-Авівського університету, опублікували кілька нових вразливостей у WPA3 у 2019 році. Так звані вразливості Dragonblood охоплювали дві атаки на пониження класу, під час яких зловмисник змушує пристрій повернутися до WPA2, і дві атаки по побічних каналах, що дають змогу проводити атаки за словником в автономному режимі. Однак Wi-Fi Alliance применшив ризики, заявивши, що виробники можуть легко усунути їх за допомогою оновлення програмного забезпечення. Незважаючи на потенційні вразливості, експерти вважають WPA3 найбезпечнішим бездротовим протоколом на сьогодні.