Рассказываем, что такое сеть VLAN и для чего она нужна. Разбираемся, как реализована поддержка этих сетей в коммутаторах CISCO и как реализована настройка VLAN в таких свитчах.

VLAN: что это такое и зачем она нужна

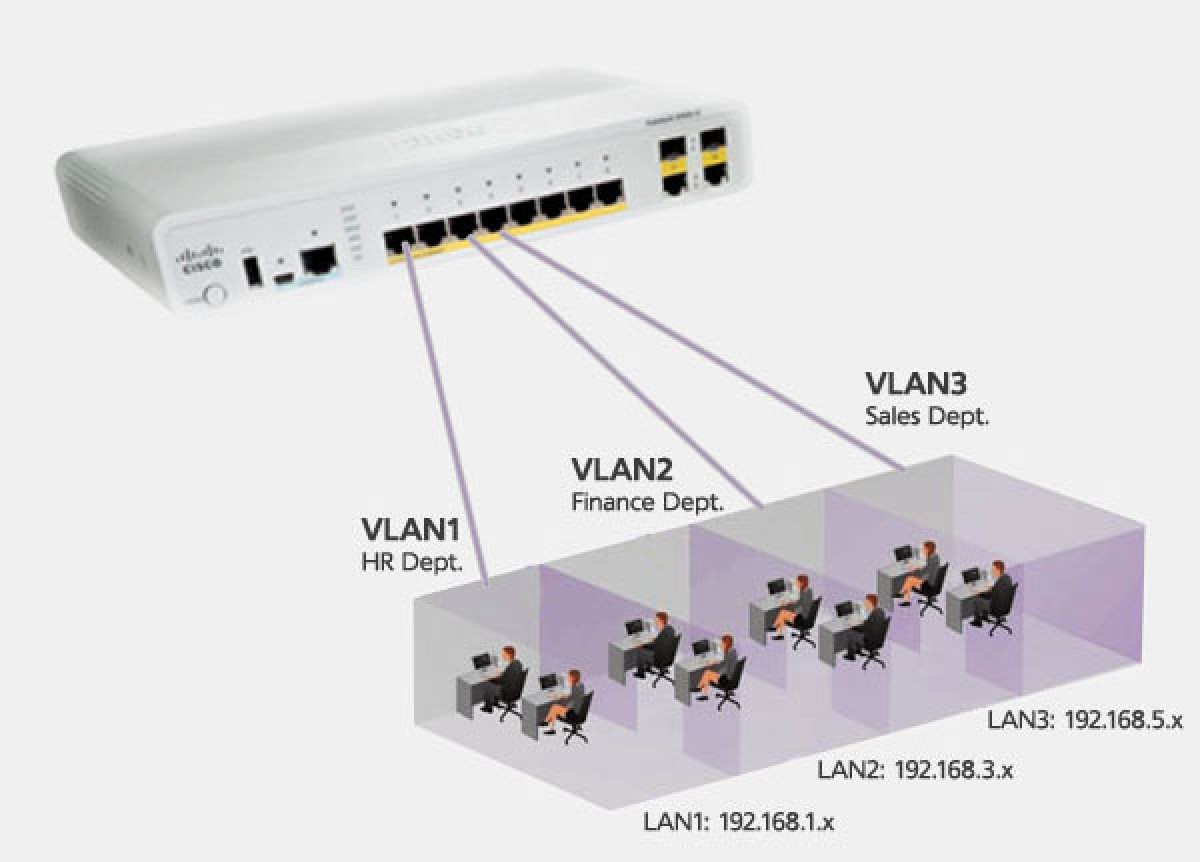

Это сеть виртуального типа, настроить ее можно на свитче (смарт или управляемом) второго уровня. По-другому она называется широковещательным доменом.

По сути, VLAN представляет собой метку в кадре, передаваемую по сети. У нее есть ID. Под него отводится 12 бит, то есть метка может иметь нумерацию от 0 до 4095.

Важно: зарезервированы 1-й и последний номера, использовать их нельзя.

Виланы — прерогатива не рабочих станций, а коммутаторов. На портах таких устройств указано, в какой виртуальной сети они находятся: весь трафик, выходящий через порт, будет отмечаться меткой — VLANом. Благодаря этому он в дальнейшем сможет идти и через другие интерфейсы свитчей, работающие под этой меткой. При этом другие порты этот трафик принимать не будут.

Таким образом, создается отдельная подсеть, не вступающая во взаимодействие с остальными подсетями без использования коммутатора или роутера.

Что позволяет делать VLAN:

- Построить сеть с независимой логической структурой. Построение ее топологии не будет зависеть от того, где физически находятся компоненты сети.

- Разбить один такой домен на несколько: трафик широковещательного типа, который принадлежит одному домену, не будет проходить через другой. Это позволяет меньше нагружать сетевое оборудование.

- Защитить сеть от постороннего вмешательства. Порт свитча сможет игнорировать и отсекать кадры, которые поступают с других VLAN, причем независимо от изначального IP.

- Группировать ПК, которые входят в одну подсеть, и применять политики на всю группу.

- Осуществлять маршрутизацию посредством использования виртуальных портов.

Теперь поговорим подробнее о том, как работает такая виртуальная сеть.

Порты: тегированные и нетегированные

Чтобы обеспечить возможность отправки и приема трафика, который принадлежит разным подсетям, портом, его необходимо перевести в состояние транка или тегирования. В первом случае разъем пропускает трафик всех VLAN, а во втором — работает с трафиком только некоторых VLAN.

Стоит отметить, что разному оборудованию могут понадобиться разные настройки. Так, некоторые устройства требуют, чтобы на физическом интерфейсе было указано состояние конкретного порта. Для другого же оборудования может понадобиться указать, что определенный разъем принадлежит тому или иному вилану. Если же потребуется, чтобы несколько VLAN шли через один порт, то в в каждом из них необходимо указать интерфейс с тегом.

К примеру, на свитчах, выпускаемых компанией Cisco, нужно указать две вещи:

- Какие порты и какими доменами не тегируются (режим access);

- Какие интерфейсы — транковые, то есть нацелены на передачу трафика всех виртуальных подсетей.

Маршрутизация между VLAN

Межвиланная маршрутизация представляет собой классическую маршрутизацию подсетей. Но есть различие: в нашем случае каждой из подсетей соответствует конкретный виртуальный LAN на втором уровне.

Как это работает? Например, у вас — пара виланов: ID = 20 и ID = 30. На уровне 2 одна сеть с их помощью разбивается на две подсети: их хосты друг друга не обнаруживают. Чтобы они распознавали друг друга и была возможность взаимодействия между ними, нужна маршрутизация трафика обоих виртуальных подсетей. По этой причине каждому VLAN нужен собственный IP. Это можно сделать на девайсе третьего уровня. Адреса будут выполнять задачу шлюзов, которые нужны для обеспечения выхода в иные подсети. Это дает возможность:

- Настроить безопасный клиентский доступ: члены одной подсети не смогут попасть в другую.

- Использовать один VLAN для нескольких физических портов свитча. Получается, на коммутаторе уровня 3 можно сразу настроить маршрутизацию, не используя внешний роутер. Или же можно роутер, соединенный со свитчем 2-го уровня с настроенными VLAN, использовать для создания виртуальных интерфейсов в необходимом количестве.

- Использовать второй уровень в виде VLAN между 1 и 3 уровнями. Подсети можно обозначать как виланы, которые назначены на определенные интерфейсы. Также есть возможность настроить один VLAN и разместить в нем несколько портов свитча.

Как можно использовать виртуальный LAN

Подобные метки создают для объединения девайсов, подсоединенным к разным свитчам в одну сеть. Можно часть компьютеров сгруппировать в один вилан, а часть — во второй. Благодаря этому ПК в разных доменах будут функционировать таким образом, будто они подсоединены к одному коммутатору. Как мы уже говорили, оборудование, которое входит в разные виланы, распознавать друг друга не сможет. Это также дает возможность создания гостевой сети.

Исходя из всего вышесказанного, можно выделить четыре главные плюса применения Virtual LAN:

- Возможность гибкой группировки девайсов (в том числе и компьютеров, которые подключены к разным коммутаторам) и создания таким образом изолированной подсети.

- Снижение объема широковещательного трафика: он просто не транслируется между различными подсетями.

- Повышение уровня безопасности и возможностей управления. Для каждой виртуальной подсети можно применять разные настройки безопасности и доступа.

- Возможность снизить количество используемых сетевых устройств и кабелей, ведь для создания новой виртуальной подсети не нужно приобретать коммутатор и прокладывать сетевой шнур.

Как реализованы VLAN в оборудовании, выпущенном CISCO

В девайсах этой марки протокол VLAN Trunking позволяет использовать такие домены, поскольку это упрощает администрирование сети. Этот протокол очищает трафик: он направляет его только на те коммутаторы CISCO, которые оснащены соответствующими портами. Эта функция называется VTP pruning. Чтобы обеспечить совместимость информации, свитчи Циско используют, как правило, протокол под названием 802.1Q Trunk. Он — более современный, чем Inter-Switch Link.

Изначально каждый разъем свитча имеет сеть VLAN1, предназначенную для управления. Ее нельзя удалить, но можно создавать дополнительные широковещательные домены и назначать им другие порты.

Native VLAN есть на каждом разъеме. Его задача — определять номер подсети и получать все пакеты данных, которые являются нетегированными.

Обозначить членство в Virtual LAN можно такими способами:

- По порту: разъему свитча назначается один вилан. Делается это вручную. Если же необходимо, чтобы одному порту соответствовало несколько таких сетей, его необходимо перевести в состояние транка. Следует отметить, что только одна из существующих подсетей может получать данные, которые не относятся ни к одному широковещательному домену (у Циско это называется Native VLAN). Метки этой подсети свитч будет назначать всем нетегированным кадрам, которые были им приняты.

- По MACу рабочей станции. Работает это просто: коммутатор в свою таблицу записывает МАС-адреса всех девайсов вместе с их виртуальными подсетями.

- По протоколу — данные третьего и четвертого уровней будут использоваться в заголовке пакета, что позволяет определить его членство в вилане. У этого способа есть минус: нарушается независимость уровней. К примеру, если понадобится перейти с IPv4 на IPv6, нарушится работоспособность сети.

- С помощью аутентификации — девайсы можно автоматически перевести во VLAN с помощью данных для распознавания пользователя или же устройства.

Достоинства настройки VLAN с помощью устройств Cisco:

- Легче перемещать, добавлять оборудование и менять соединение девайсов друг с другом.

- Увеличиваются возможности контроля благодаря наличию девайса, который маршрутизирует виртуальные сети на третьем уровне.

- При использовании нескольких широковещательных доменов увеличивается полоса пропускания.

- Снижение непроизводственного применения ЦПУ становится возможным, поскольку пересылка сообщений широковещательного типа сокращается.

- Увеличение безопасности сети: предотвращается возникновение петель и широковещательных штормов.

Дополнительная информация о коммутаторах

- Расшифровка характеристик коммутаторов – EServer

- Какой коммутатор лучше выбрать – EServer

- Подключение и настройка коммутатора – EServer

- Совет: Как выбрать коммутатор – EServer

- Что такое интернет коммутатор – EServer

- Cравнение коммутаторов в разных ценовых диапазонах – EServer

- Чем отличаются коммутаторы L2, L2+ и L3? Особенности свитчей – EServer