Розповідаємо, що таке мережа VLAN і для чого вона потрібна. Розбираємося, як реалізована підтримка цих мереж в комутаторах CISCO і як реалізоване налаштування VLAN в таких свитчах.

VLAN: що це таке і навіщо вона потрібна

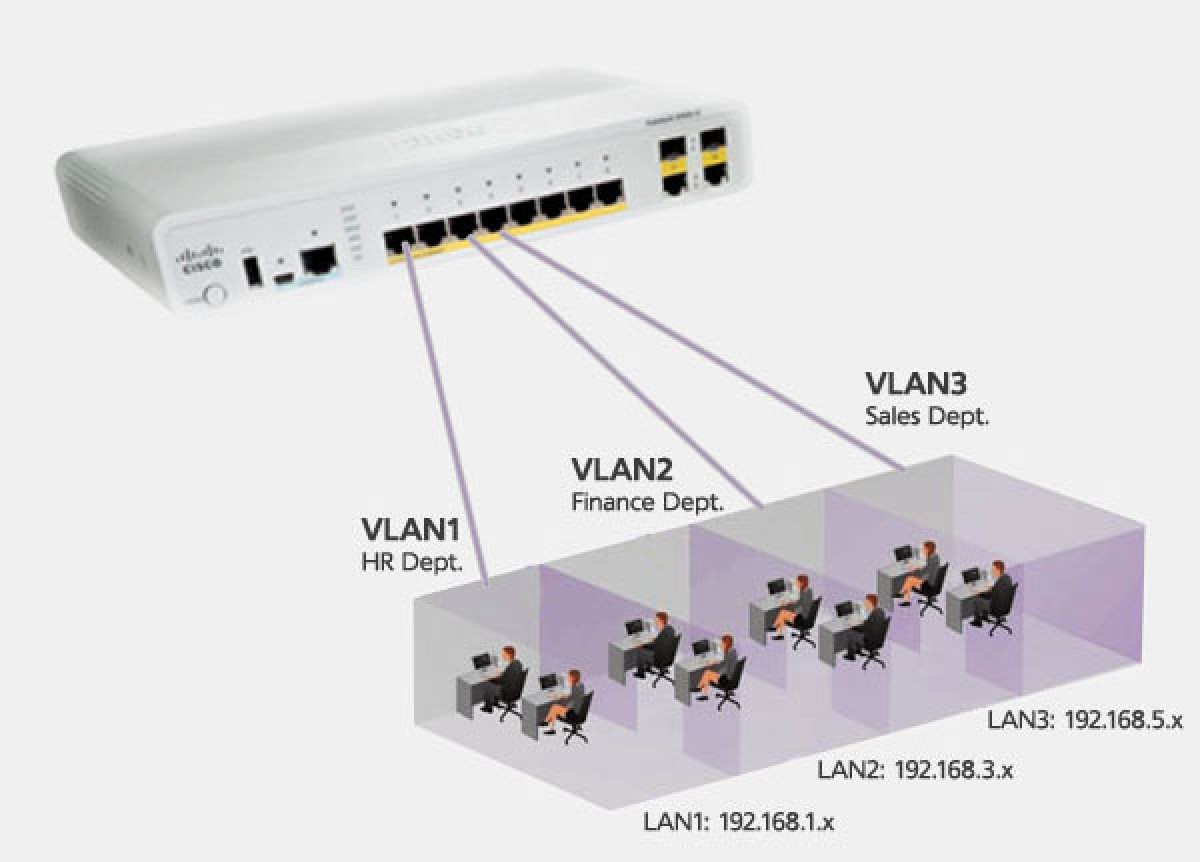

Це мережа віртуального типу, налаштувати її можна на свитчі (смарт або керованому) другого рівня. По-іншому вона називається широкомовним доменом.

По суті, VLAN являє собою мітку в кадрі, передану мережею. У неї є ID. Під нього відводиться 12 біт, тобто мітка може мати нумерацію від 0 до 4095.

Важливо: зарезервовані 1-й і останній номери, використовувати їх не можна.

Вілан — прерогатива не робочих станцій, а комутаторів. На портах таких пристроїв зазначено, в якій віртуальній мережі вони знаходяться: весь трафік, що виходить через порт, буде відзначатися міткою — VLANом. Завдяки цьому він надалі зможе йти та через інші інтерфейси свитчей, що працюють під цією позначкою. При цьому інші порти цей трафік приймати не будуть.

Таким чином, створюється окрема підмережа, яка не може вступати у взаємодію з іншими підмережами без використання комутатора або роутера.

Що дозволяє робити VLAN:

- Побудувати мережу з незалежною логічною структурою. Побудова її топології не буде залежити від того, де фізично знаходяться компоненти мережі.

- Розбити один такий домен на кілька: трафік широкомовного типу, який належить одному домену, не буде проходити через інший. Це дозволяє менше навантажувати мережеве обладнання.

- Захистити мережу від стороннього втручання. Порт свитча зможе ігнорувати та відкидати кадри, які надходять з інших VLAN, причому незалежно від початкового IP.

- Групувати ПК, які входять в одну підмережу, і застосовувати політики на всю групу.

- Здійснювати маршрутизацію за допомогою використання віртуальних портів.

Тепер поговоримо докладніше про те, як працює така віртуальна мережа.

Порти: теговані та нетеговані

Щоб забезпечити можливість відправки й приймання трафіку, який належить іншій підмережі, портом, його необхідно перевести в стан транка або тегування. У першому випадку роз’єм пропускає трафік всіх VLAN, а в другому — працює з трафіком тільки деяких VLAN.

Варто відзначити, що різному обладнанню можуть знадобитися різні налаштування. Так, деякі пристрої вимагають, щоб на фізичному інтерфейсі було зазначено стан конкретного порту. Для іншого ж обладнання може знадобитися вказати, що певний роз’єм належить тому чи іншому вілану. Якщо ж буде потрібно, щоб кілька VLAN йшли через один порт, то в кожному з них необхідно вказати інтерфейс з тегом.

Наприклад, на світчах, що випускаються компанією Cisco, потрібно вказати дві речі:

- Які порти і якими доменами не тегуються (режим access);

- Які інтерфейси — транкові, тобто націлені на передачу трафіку всіх віртуальних підмереж.

Маршрутизація між VLAN

Міжвіланна маршрутизація є класичною маршрутизацію підмереж. Але є відмінність: в нашому випадку кожної з підмереж відповідає конкретний віртуальний LAN на другому рівні.

Як це працює? Наприклад, у вас — пара віланів: ID = 20 і ID = 30. На рівні 2 одна мережа з їх допомогою розбивається на дві підмережі: їх хости один одного не виявляють. Щоб вони розпізнавали один одного і була можливість взаємодії між ними, потрібна маршрутизація трафіку обох віртуальних підмереж. З цієї причини кожному VLAN потрібен власний IP. Це можна зробити на девайсі третього рівня. Адреси будуть виконувати функції шлюзів, які потрібні для забезпечення виходу в інші підмережі. Це дає можливість:

- Налаштувати безпечний клієнтський доступ: члени однієї підмережі не зможуть потрапити в іншу.

- Використовувати один VLAN для декількох фізичних портах свитча. Виходить, на комутаторі рівня 3 можна відразу налаштувати маршрутизацію, не використовуючи зовнішній роутер. Або ж можна роутер, з’єднаний зі свитчем 2-го рівня з налаштованими VLAN, використовувати для створення віртуальних інтерфейсів в необхідній кількості.

- Використовувати другий рівень у вигляді VLAN між 1 і 3 рівнями. Підмережі можна позначати як вілани, які призначені на певні інтерфейси. Також є можливість налаштувати один VLAN і розмістити в ньому кілька портів свитча.

Як можна використовувати віртуальний LAN

Подібні мітки створюють для об’єднання девайсів, приєднаних до різних свитчів в одну мережу. Можна частину комп’ютерів згрупувати в один вілан, а частину — в другий. Завдяки цьому ПК в різних доменах будуть функціонувати таким чином, ніби вони під’єднані до одного комутатора. Як ми вже говорили, обладнання, яке входить в різні вілани, розпізнавати один одного не зможе. Це також дає можливість створення гостьової мережі.

Виходячи з усього вищесказаного, можна виділити чотири головні плюси застосування Virtual LAN:

- Можливість гнучкого угрупування девайсів (в тому числі й комп’ютерів, які підключені до різних комутаторів) і створення таким чином ізольованої підмережі.

- Зниження обсягу широкомовного трафіку: він просто не транслюється між різними підмережами.

- Підвищення рівня безпеки та можливостей управління. Для кожної віртуальної підмережі можна застосовувати різні налаштування безпеки та доступу.

- Можливість знизити кількість мережевих пристроїв і кабелів для використання, адже для створення нової віртуальної підмережі не потрібно купувати комутатор і прокладати кабель живлення.

Як реалізовані VLAN в обладнанні, випущеному CISCO

В пристроях цієї марки протокол VLAN Trunking дозволяє використовувати такі домени, оскільки це спрощує адміністрування мережі. Цей протокол очищає трафік: він направляє його тільки на ті комутатори CISCO, які оснащені відповідними портами. Ця функція називається VTP pruning. Щоб забезпечити сумісність інформації, свитчи Циско використовують, як правило, протокол під назвою 802.1Q Trunk. Він — більш сучасний, ніж Inter-Switch Link.

Спочатку кожен роз’єм свитча має мережу VLAN1, призначену для управління. Її не можна видалити, але можна створювати додаткові широкомовні домени та призначати їм інші порти.

Примітка: Native VLAN є на кожному роз’ємі. Його завдання — визначати номер підмережі та отримувати всі пакети даних, які є нетегованими.

Позначити членство в Virtual LAN можна такими способами:

- За портом: роз’єму свитча призначається один вілан. Робиться це вручну. Якщо ж необхідно, щоб одному порту відповідало кілька таких мереж, його необхідно перевести в стан транка. Слід зазначити, що тільки одна з наявних підмереж може отримувати дані, які не належать до жодного широкомовного домену (у Циско це називається Native VLAN). Мітки цієї підмережі свитч призначатиме всім нетегованим кадрам, які були ним прийняті.

- За МАСом робочої станції. Працює це просто: комутатор у свою таблицю записує MAC-адреси всіх девайсів разом з їх віртуальними підмережами.

- За протоколом — дані третього і четвертого рівнів будуть використовуватися в заголовку пакета, що дозволяє визначити його членство у вілані. У цього способу є мінус: порушується незалежність рівнів. Наприклад, якщо знадобиться перейти з IPv4 на IPv6, порушиться працездатність мережі.

- За допомогою аутентифікації — девайси можна автоматично перевести у VLAN за допомогою даних для розпізнавання користувача або ж пристрою.

Переваги налаштування VLAN за допомогою пристроїв Cisco:

- Легше переміщати, додавати обладнання і змінювати з’єднання девайсів один з одним.

- Збільшуються можливості контролю завдяки наявності девайса, який маршрутизує віртуальні мережі на третьому рівні.

- При використанні декількох широкомовних доменів збільшується смуга пропускання.

- Зниження невиробничого застосування ЦП стає можливим, оскільки пересилання повідомлень широкомовного типу скорочується.

- Збільшення безпеки мережі: запобігає виникненню петель і широкомовних штормів.