Коли користувачі стикаються з проблемою поганого Wi-Fi, вони, як правило, знають про це. Будь то веб-сторінка, що не завантажується, або тривале відео, поганий Wi-Fi викликає розчарування. На відміну від цього, коли користувачі підключені до надійної мережі WLAN, то зазвичай не замислюються про це, тому що все просто працює.

Успіх будь-якої WLAN залежить від правильного розміщення точок доступу, що складають мережу, як з фізичної, так і з логічної точки зору. Щодо безпеки розробники мереж Wi-Fi повинні враховувати не тільки фізичне і логічне розміщення, а також управління, сегментацію і несанкціоновані пристрої.

То в чому ж різниця між хорошим і поганим Wi-Fi? Дотримуйтесь цих простих рекомендацій, щоб уникнути неприємних ситуацій і створити надійну мережу Wi-Fi.

1.Вимоги до простору

Хороший Wi-Fi не виникає просто так, особливо у великих або технічно складних приміщеннях. Іноді ІТ-команди встановлюють точки доступу (AP) у місцях, які просто зручні, а не розміщують їх там, де вони мають бути для найкращої продуктивності. Коли це відбувається, шанси на розчарування кінцевих користувачів зростають у геометричній прогресії.

- Точки доступу для внутрішнього використання зазвичай монтуються на стінах або стелі.

- Точки доступу для зовнішнього використання зазвичай монтуються на стінах і стовпах.

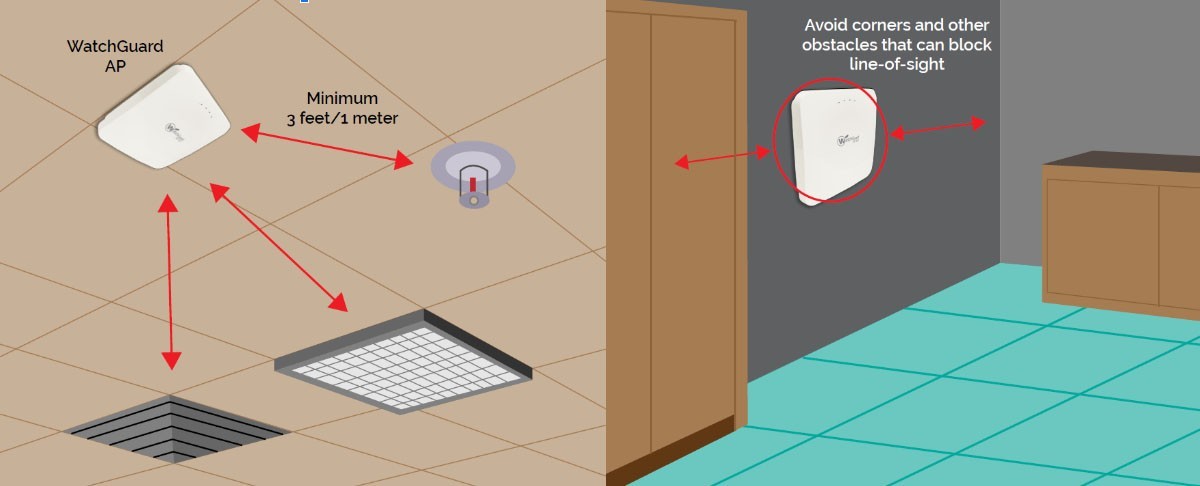

Хоча настінні точки доступу не так поширені, як стельові, вони також підходять для більшості приміщень. Настінні точки доступу також можна зустріти у великих приміщеннях, таких як аудиторії, де стельові кріплення недоцільні через висоту стелі або доступність. Якщо ви встановлюєте пристрій за допомогою настінного кріплення, враховуйте діаграми спрямованості випромінювання антени, включно з діаграмами спрямованості задньої пелюстки, для конкретної моделі приладу.

У більшості мереж використовуються стельові кріплення. Якщо ви кріпите точку доступу до стелі, краще встановлювати її під стелею. Не ховайте пристрій над підвісною стелею з метою естетики або фізичної безпеки. Стельовий простір може містити металеві конструкції, як-от труби або повітропроводи змінного струму, які можуть послабити радіочастотне передавання.

Перед монтажем врахуйте ці фактори, вони можуть вплинути на надійність і продуктивність мереж:

- Радіочастотні перешкоди (RFI) від електронних пристроїв та інших джерел радіовипромінювання

- Електромагнітні перешкоди (EMI) від люмінесцентних ламп, двигунів і побутової техніки

- Неправильне розміщення антени точки доступу

- Неправильний вибір антени

- Відстані між точками доступу та клієнтами

2. Проектування

Проектування WLAN - справа, якою займаються кваліфіковані фахівці. У цьому процесі зазвичай використовується складне програмне забезпечення для моделювання та дослідження, щоб отримати проект, що задовольняє чітко визначені операційні цілі. Пропустіть будь-яку частину цього рівняння, і замовник може бути розчарованим.

Під час розміщення точок доступу професіонали враховують кількість, необхідну для обслуговування очікуваного масиву пристроїв з узгодженою смугою пропускання для кожного клієнта, а також необхідність використання зовнішніх антен для досягнення вимог до покриття.

Для забезпечення повного покриття бездротової мережі та впевненості в тому, що всі клієнти у вашому середовищі отримують сильний бездротовий сигнал, враховуйте ці рекомендації:

- Встановлюйте точки доступу в центральному місці, далеко від кутів, стін та інших фізичних перешкод, щоб забезпечити максимальне покриття сигналу.

- Монтуйте точки доступу на високому місці, щоб забезпечити найкращий прийом сигналу і продуктивність бездротової мережі. Як правило, одна точка може покривати площу до 200 квадратних метрів, що залежить від фізичних умов і перешкод бездротової мережі.

- Переконайтеся, що джерело вайфаю не встановлене поруч з електронними пристроями, які можуть створювати перешкоди сигналу, наприклад телевізорами, мікрохвильовими печами, бездротовими телефонами, кондиціонерами, вентиляторами або будь-яким іншим обладнанням, яке може створювати перешкоди сигналу.

- Під час встановлення кількох точок доступу залиште між ними достатньо місця, щоб забезпечити максимальне покриття.

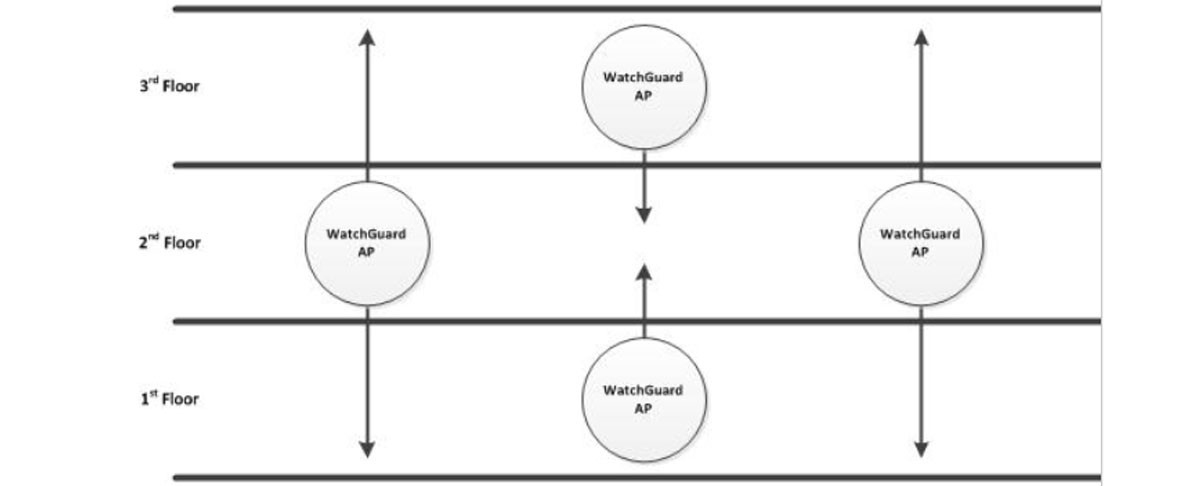

- Для організації бездротового покриття на декількох поверхах можна розташувати точки доступу в шаховому порядку, щоб покрити як вертикальний, так і горизонтальний простір.

3. Wi-Fi має бути цільовим

Різні цілі мережі, як правило, зумовлюють різний дизайн і план розміщення точок доступу. Наприклад, використання сервісів визначення місця розташування на основі Wi-Fi і надання гостьового доступу вимагають іншої конструкції, ніж WLAN, що обслуговує термінали точок продажів, які не повинні проникати за стіни компанії з міркувань безпеки.

Правильне розміщення також залежить від політики, специфіки ситуації та операційних цілей для окремих параметрів мережі.

Для правильного цільового планування необхідно врахувати ці фактори:

- Типи і кількість клієнтів (користувачі на даний час і очікуване зростання)

- Застосунки (використовувані в даний час і очікуване зростання)

- Вимоги до потокового мультимедіа

- Проектування з урахуванням пропускної здатності

- Карти поверхів і план кожного поверху, врахування можливих витоків радіочастот між поверхами.

4. Фізична безпека точок доступу не є однозначною

Коли різні організації замислюються над фізичною безпекою, не існує єдиного набору рекомендацій або порад, яких можна було б дотримуватися. У деяких середовищах потрібно закривати корпуси або переконатися, що важливі прилади не можуть бути фізично доступні людям, які використовують ці приміщення. В інших випадках встановлення шаф буде марною тратою грошей,якщо шафа коштує дорожче за саму точку доступу, а зона покриття охоплена камерами безпеки або приміщення закрите для відвідувачів.

Знову ж таки, правильне розміщення джерел Wi-Fi залежить від політики, особливостей ситуації та операційних цілей у кожній конкретній мережі.

Частою помилкою є надмірне піклування про те, щоб приховати точки доступу, що робить їх практично неможливим для подальшого обслуговування. Ще одна помилка - встановлення в уразливих місцях, де їх можуть зламати або в них можуть врізатися машини чи колісні пристрої.

Пам'ятайте, що здоровий глузд також відіграє важливу роль у розміщенні точок доступу.

Надійний дизайн, що відповідає місцю встановлення, запобігає дорогій переробці надалі, робить користувачів і адміністраторів задоволеними і вписується в політику безпеки, якою керується організація. Крім того, він дає змогу отримати готові специфікації матеріалів і плани прокладання кабелів для підтримки точок доступу. Добре виконаний проект містить належні комутатори та кабельні мережі. Він також визначає різні ресурси на шляху мережі, з якими взаємодіють під'єднані клієнти, щоб забезпечити достатню пропускну здатність всієї мережі.

5. Продумайте логічне розміщення точок доступу

Більшість бездротових мереж сьогодні є багатоцільовими. Вони можуть надавати виділений ідентифікатор набору послуг (SSID) для голосового зв'язку, інший - для гостьового доступу і ще один - для керованих бізнес-ноутбуків - усі вони обслуговуються одними й тими самими точками доступу. Кожен SSID зазвичай відповідає певній віртуальній локальній мережі та вимагає власних налаштувань безпеки залежно від типів клієнтів, які використовують цей SSID. Самі точки доступу також вимагають ретельного вивчення, коли йдеться про логічне розміщення. В основному це стосується того, як вони адмініструються в мережі.

6. Сегментуйте точки доступу для управління безпекою

У бізнес-мережах точками доступу рідко керують у тій самій дискретній мережі, яку використовують клієнтські пристрої. Точками доступу, комутаторами, камерами відеоспостереження та низкою інших пристроїв зазвичай керують у жорстко контрольованому просторі IP-адрес, недоступному для тих, хто міг би завдати шкоди, якби зміг дістатися до операційних перлин мережі.

Захищені брандмауером або списком контролю доступу, ці пристрої часто по праву закриті від Інтернету і решти мережі для адміністративного доступу. Нерідко доступ до них може отримати тільки невелика група адміністраторів, і то тільки при дотриманні вимог двофакторної аутентифікації.

7. Увімкніть хмару

Оскільки дедалі більше мережевих сервісів управляються з хмари, точкам доступу, які адмініструються в приватних IP-просторах, все одно потрібен шлях до інтернету, чи то трансляція мережевих адрес, чи то ресурс на кшталт вузла бастіону або джампбоксу. На щастя, ІТ-команди можуть логічно ізолювати точки доступу для управління кількома способами, забезпечуючи при цьому доступ до різних пристроїв, які звертаються до WLAN.

8. Остерігайтеся небажаних точок доступу

Незалежно від того, наскільки добре WLAN відповідає експлуатаційним вимогам, деякі люди можуть підключити бездротовий маршрутизатор або точку доступу до локальної мережі в межах бізнес-мережі - і їм не варто цього робити. Незнання, нехтування політикою або злий намір - усе це може стати причиною додавання неавторизованого бездротового мережевого пристрою.

Незалежно від причин появи таких пристроїв, необхідно заздалегідь розробити стратегію реагування. Навіть якщо причиною появи неавторизованого пристрою не є порушення безпеки, це може стати небажаним результатом. Як мінімум, неавторизований пристрій може створювати сильні перешкоди, які заважають законним користувачам використовувати систему Wi-Fi на підприємстві.

Добре сформульована і доведена до відома політика - перший крок до мінімізації шахрайства. Після цього ключовим моментом є виявлення, а для цього необхідний постійний моніторинг спектру Wi-Fi на предмет появи небажаних сигналів.

У щільних мережах WLAN, які спроектовані правильно, зазвичай розміщення точок доступу може допомогти визначити прилади-вигнанці. Більшість сучасних моделей можуть повідомляти про сигнали, яких там бути не повинно. Деякі системи називають їх сусідами, інші - вигнанцями, а деякі намагаються розділити ці два поняття.

Як би там не було, небажаний сигнал Wi-Fi в центрі корпоративної мережі WLAN повинен бути виявлений і досліджений, а також вжиті відповідні заходи для запобігання повторних порушень.

Щиро Ваш, Небилович Сергій, директор магазину мережевого обладнання EServer.